windows日志取证和恶意代码取证

一、日志取证基本原理

1、 Windows系统在跟踪记录各种系统活动和软件功能时,会产生大量的数据文件,这种实时记录系统运行状态的文件被称为日志。日志文件的取证在Windows取证方面起着重要的作用

2、事件日志是Windows系统中最基本的日志。它记录了操作系统、计算机软硬件甚至是安全方面的大量信息,事件日志主要包含系统日志、应用程序日志和安全日志三种

3、系统日志主要跟踪各种各样的系统事件,包括Windows系统组件出现的问题,比如跟踪系统启动过程中的事件、硬件和控制器的故障、启动时某个驱动程序加载失败等

4、应用程序日志主要跟踪应用程序关联的事件,比如应用程序产生的装载DLL(动态链接库)失败的信息将出现在日志中

5、 安全日志主要记录系统中与安全相关的事件信息,如登录上网、改变访问权限以及系统的启动与关闭

6、Windows系统中还有一类日志是专为跟踪某项服务而记录的,如Web日志、FTP日志、vpn日志等,其所产生的日志文件往往是纯文本文件且是格式化的

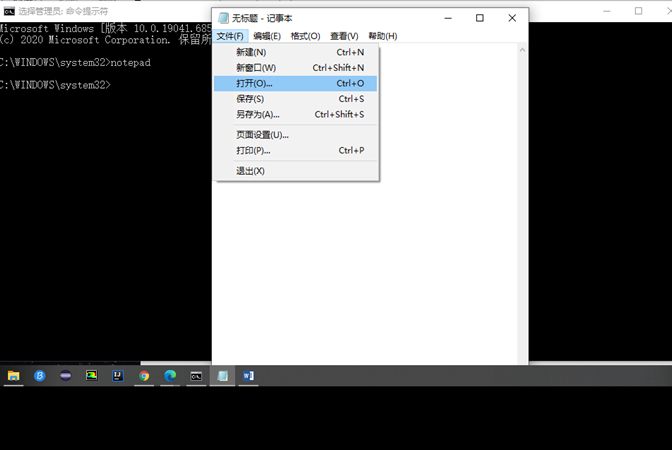

二、实验步骤

(一)事件日志

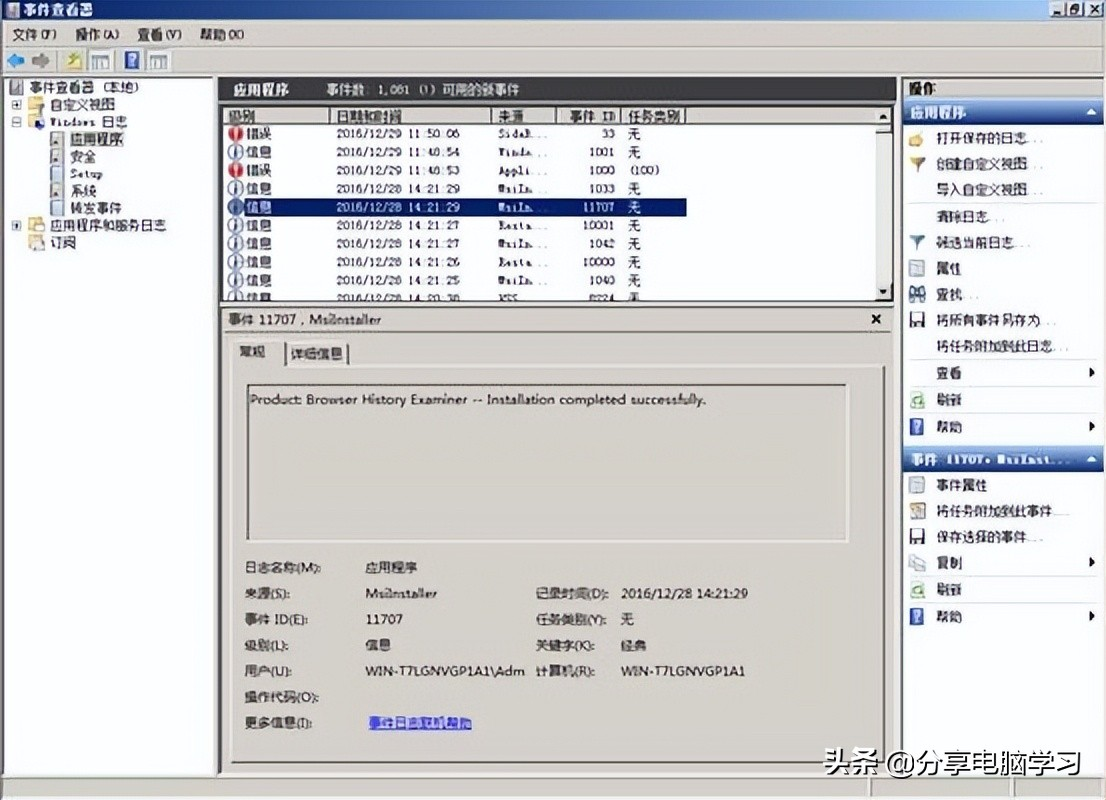

1.1 依次点击“开始”->“管理工具”->“事件查看器”,展开“Windows日志”可以看到五种类型的日志记录,在此界面中可以对各类日志进行筛选、分析(事件ID对照可在微软官方网站查阅)。如图所示

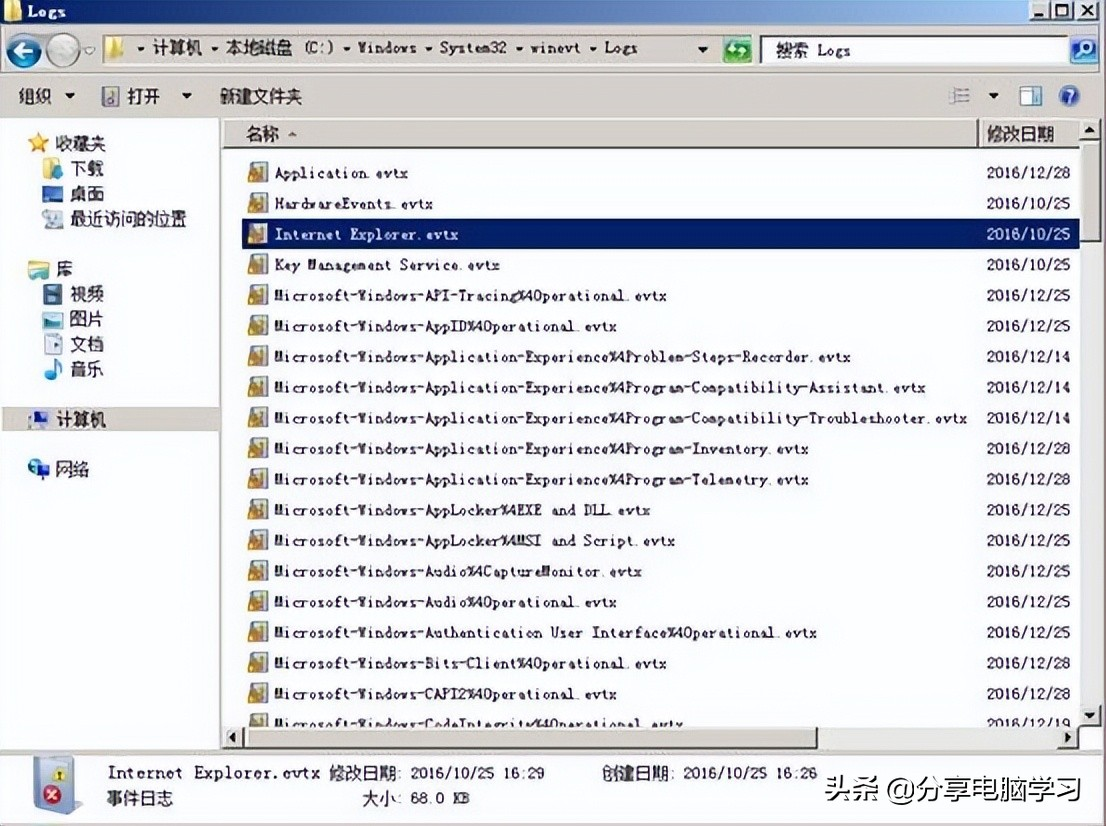

1.2 事件日志在磁盘上的存放位置为“C:\Windows\System32\winevt\Logs”,该文件夹中存储了所有的事件查看器可见的各类型日志。如图所示

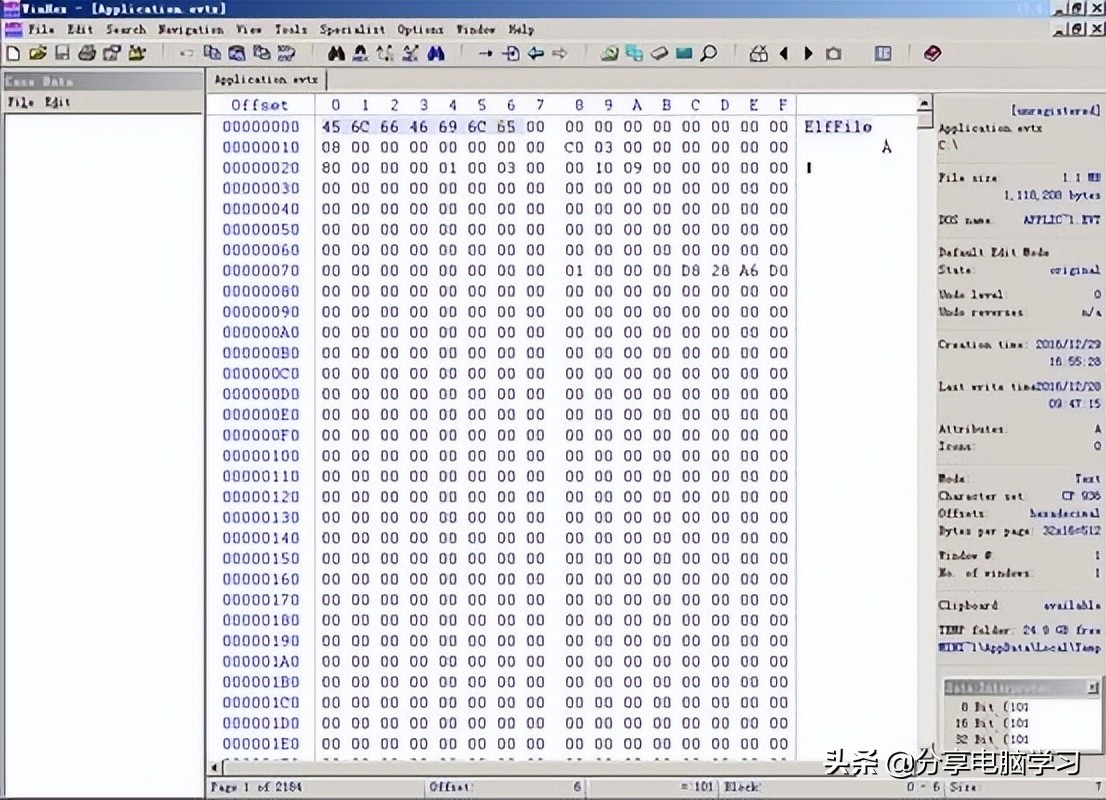

1.3 将“System.evtx”文件复制到其他文件夹,用WinHex打开(权限问题)。如图所示

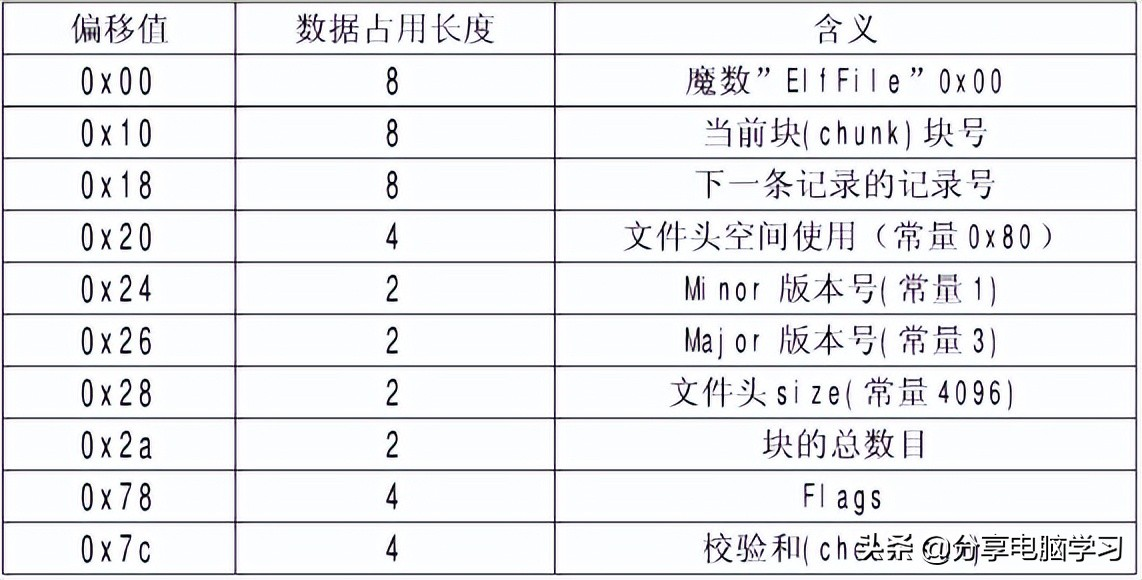

1.4 该日志文件头大小为4KB,目前仅适用前128字节保存日志文件的一些基本信息。前8个字节是evtx文件的魔数字符串“ElfFile”即日志文件的文件签名。详细文件头结构如图所示

二、Web格式化日志

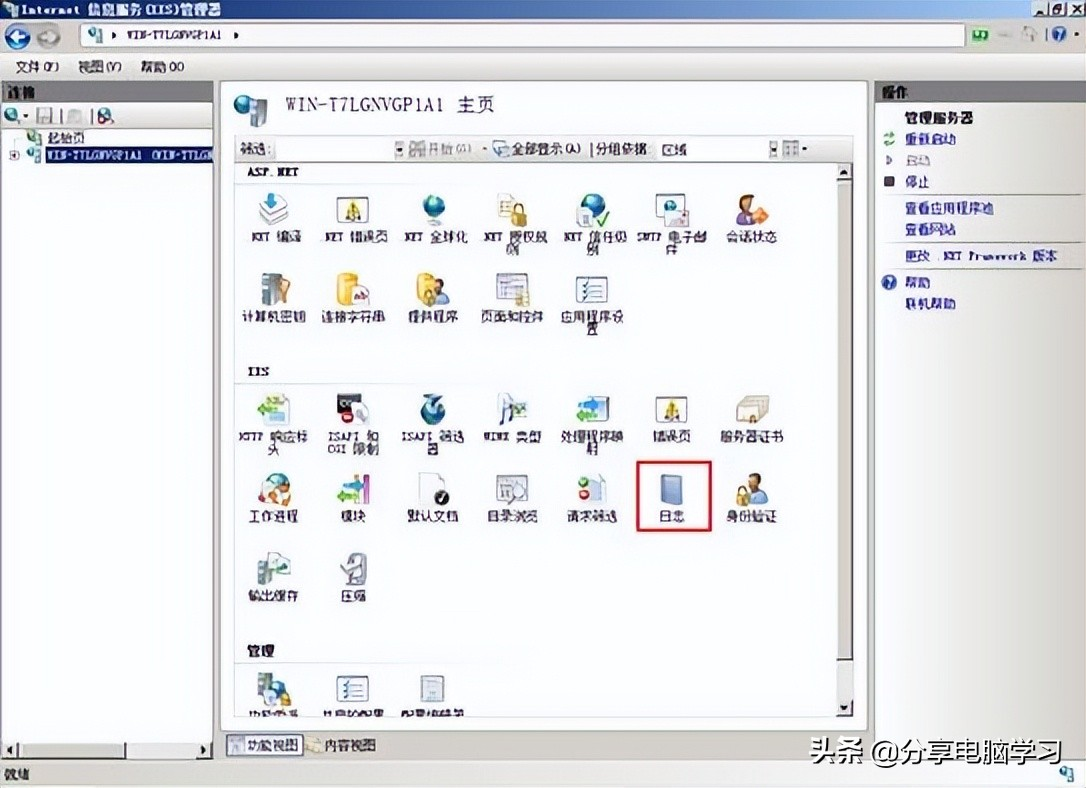

2.1 依次点击“开始”->“管理菜单”->“Internet 信息服务(IIS)管理器”,左侧“连接”栏中选择服务器,双击“主页”中“IIS”操作栏的“日志”。如图所示

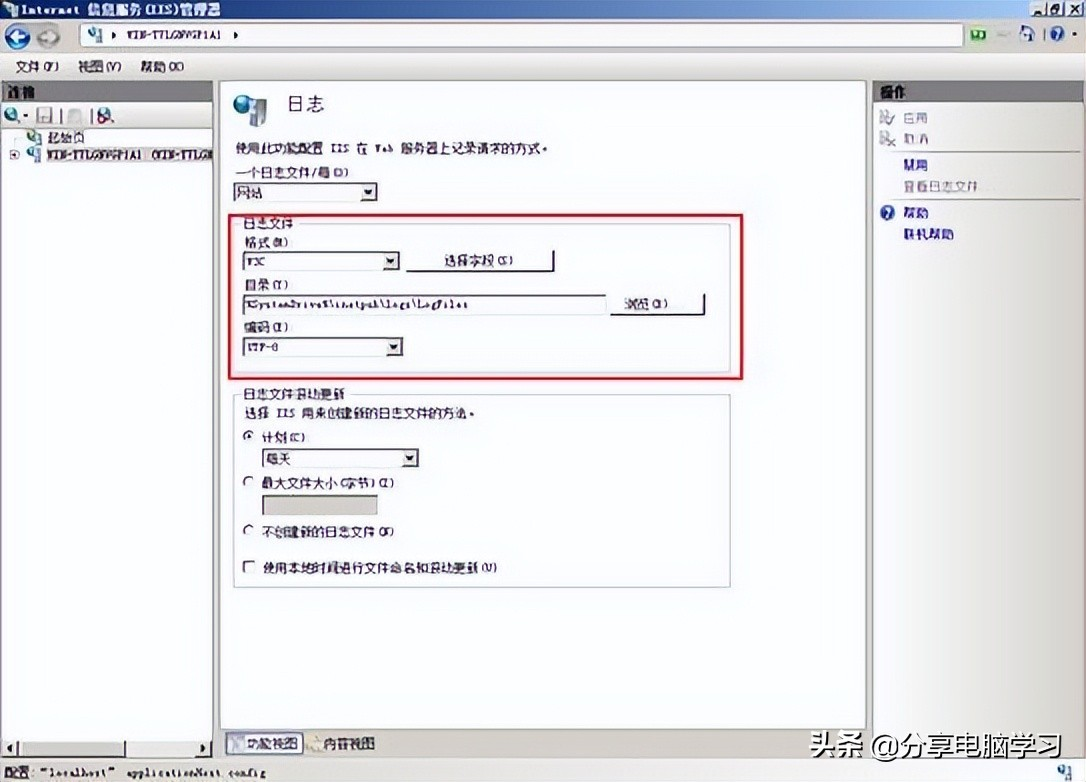

2.2 在“日志”页面可以看到IIS服务器的日志存储格式、存储位置、编码方式。如图所示

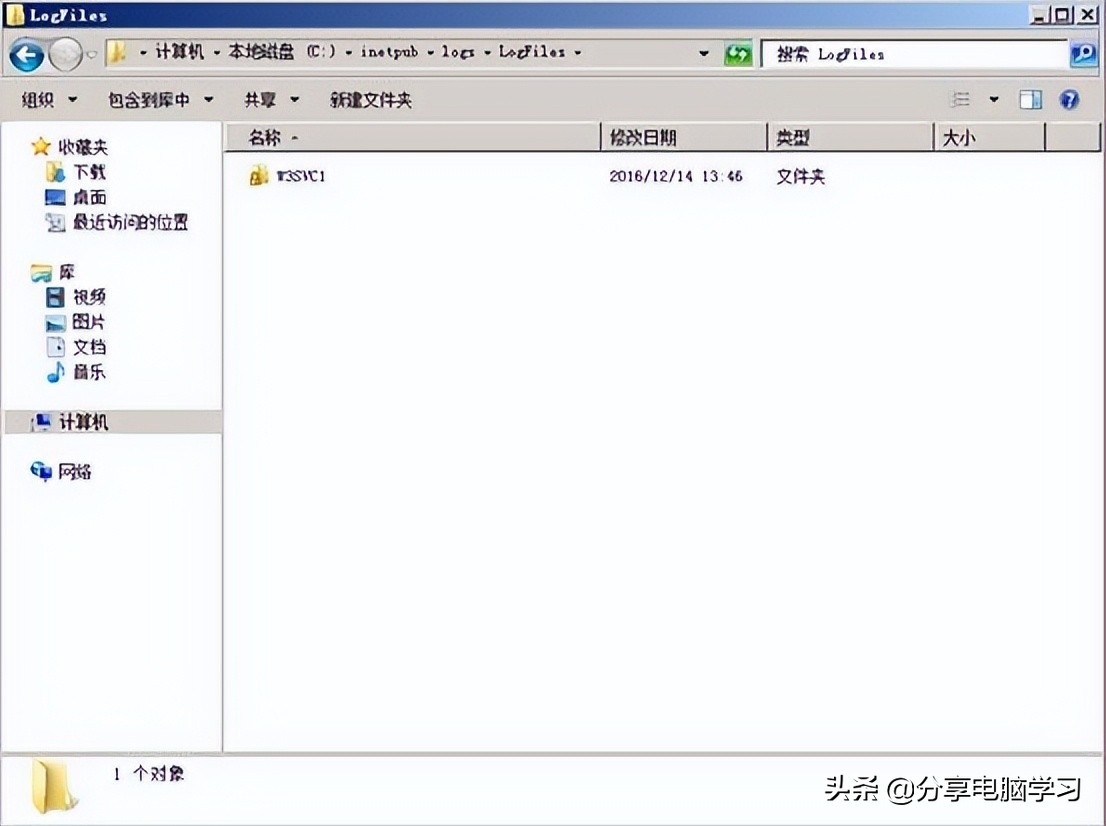

2.3 在资源管理器中打开日志所在文件夹,可见其中有一日志文件夹为“W3SVC1”,此文件夹为该服务器上的IIS日志文件夹。如图所示

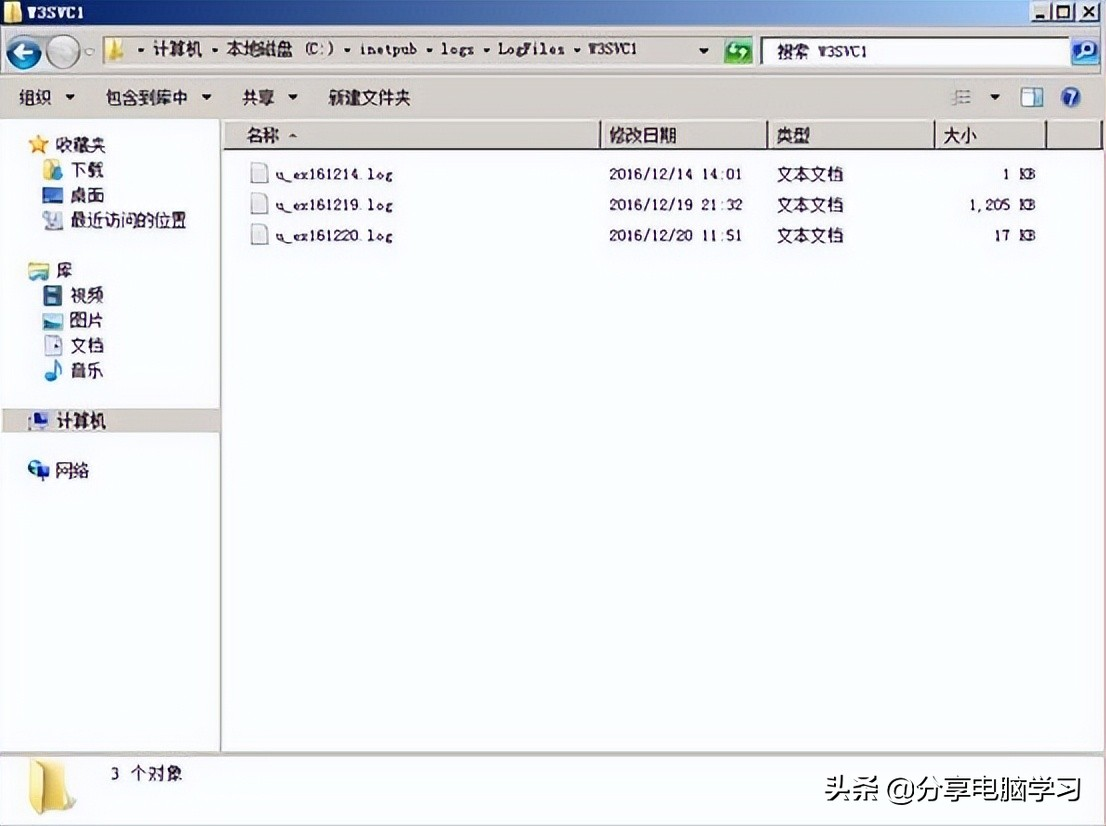

2.4 打开文件夹可见其中存在的以一定格式命名的日志文件。如图所示

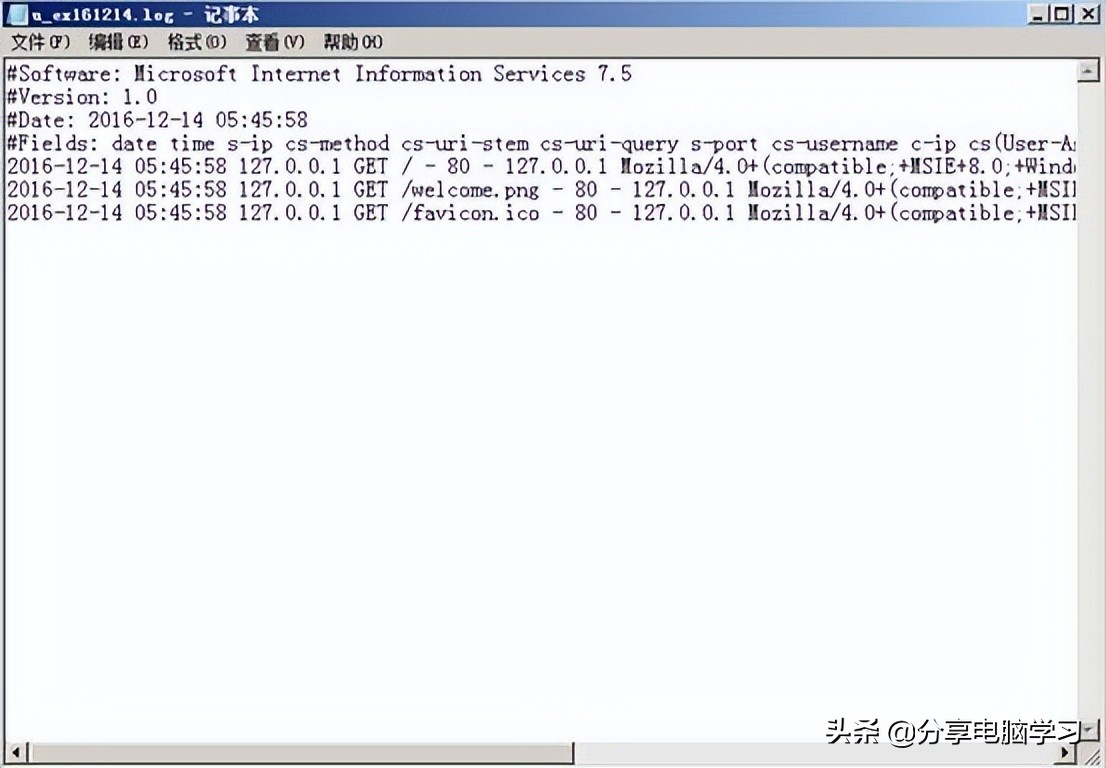

2.5 打开其中一个日志文件查看内容。如图所示

2.6 在日志内容上,每一条访问日志包括:访问时间、客户端IP、数据包提交方式、客户端访问URL、服务器响应状态码等信息。

三、恶意代码取证基本原理

1、对恶意代码进行取证,实际就是对恶意代码进行分析,了解代码的行为意图,掌握其特征信息,为下一步的恶意代码检测、预防和清除提供依据

2、Autoruns:查看哪些程序被配置为在系统启动和用户登录时自动启动,该程序也可显示注册表和文件位置的完整列表,应用程序可在此配置自动启动设置

3、Process Monitor(Procmon.exe):实时监视文件系统、注册表、进程、线程和DLL活动

4、 TCPView:查看端口及线程

四、实验步骤

(一)感染木马之前

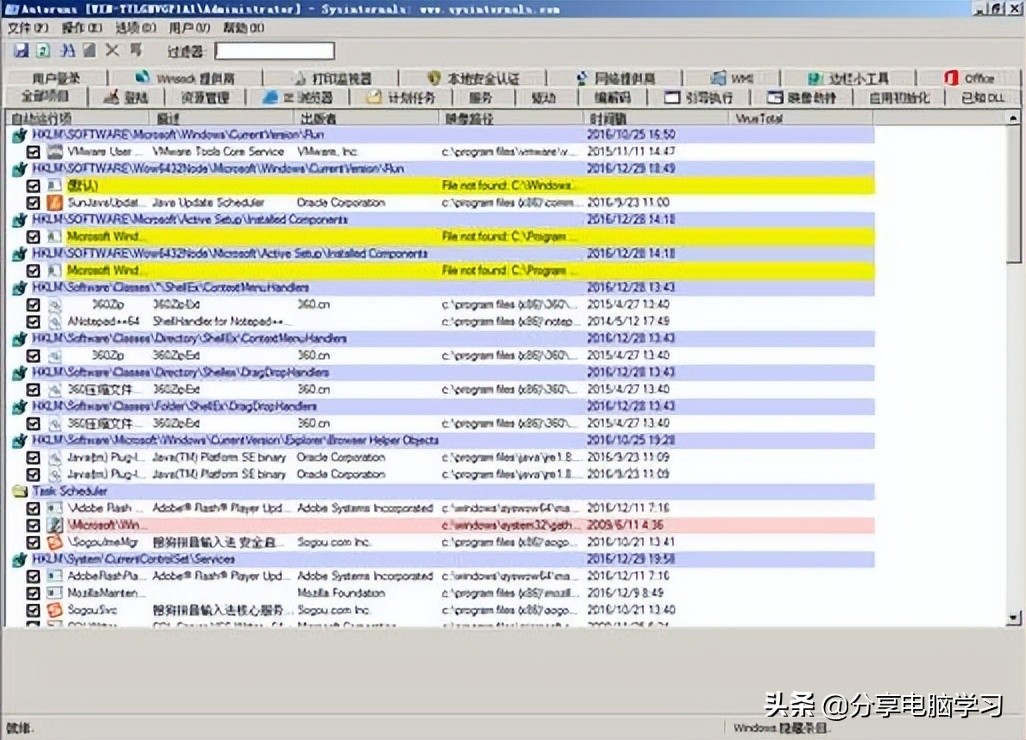

1.1 打开软件“Autoruns”查看当前系统原始启动项。如图所示

(二)木马分析

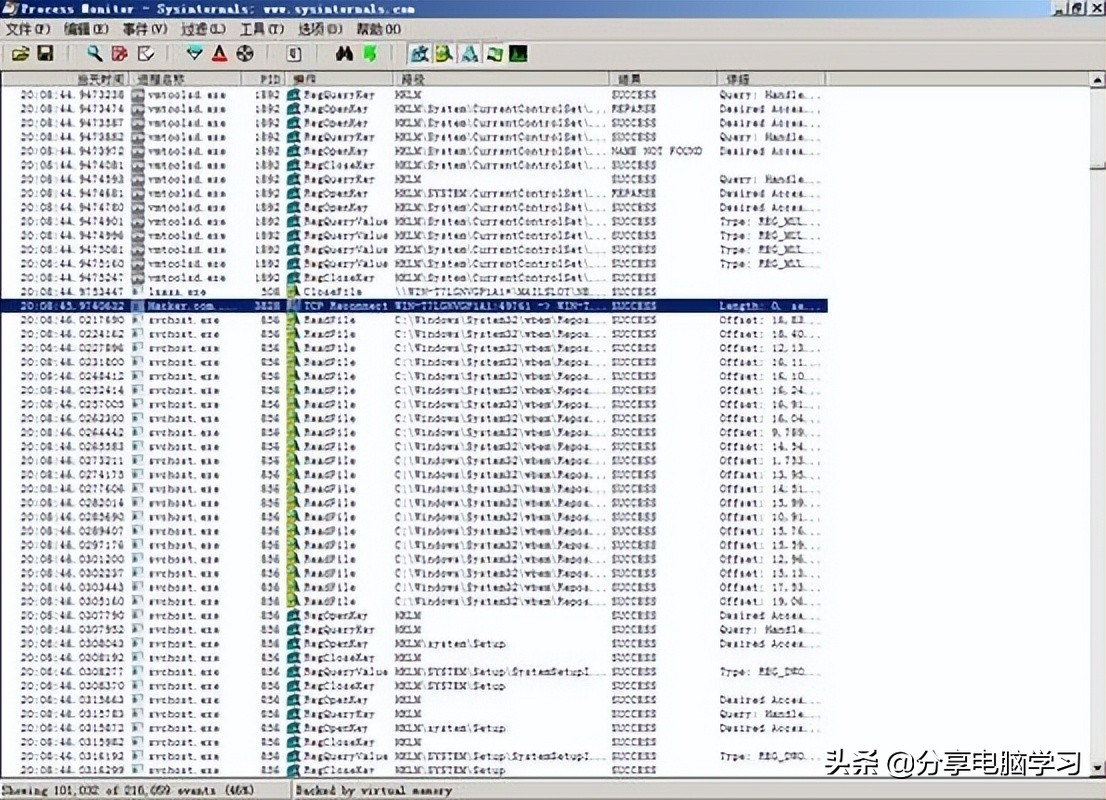

2.1 双击运行木马程序“Server.exe”,打开“Procmon.exe”软件查看当前系统进程,木马程序进程名称为“Hacker.com.cn.exe”(蓝色标记条目),PID为“3828”。如图所示

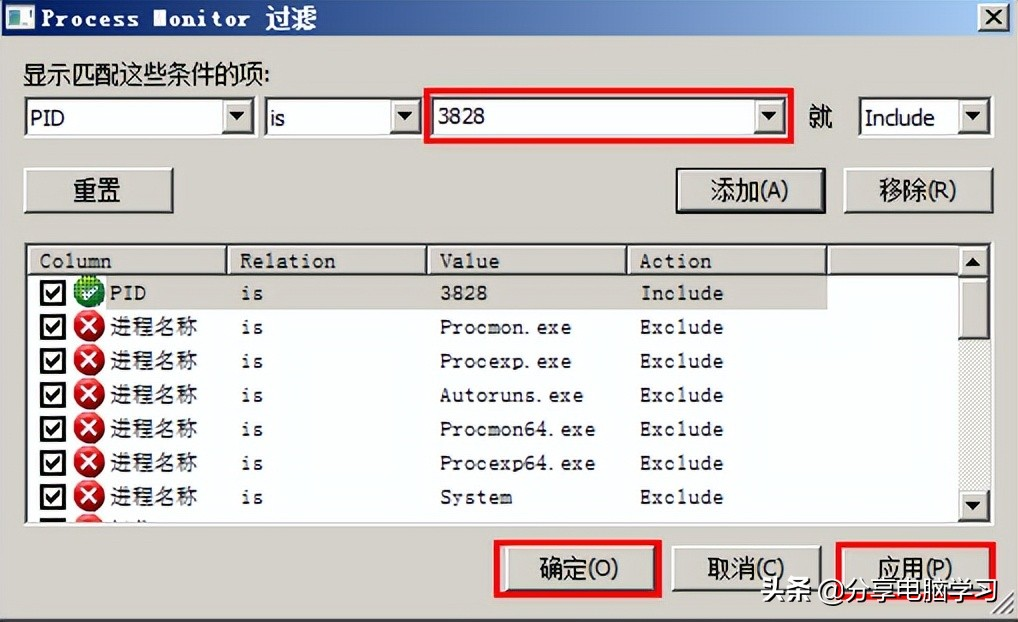

2.2 选择菜单栏中的“过滤”->“过滤…”,在“Process Monitor过滤”对话框中添加匹配项(pid以当前为准)。如图所示

2.3 点击确定后过滤器成功执行,仅显示木马程序的进程(字体太小看不清时可以选择菜单栏中的“选项”->“字体”进行调整)。如图所示

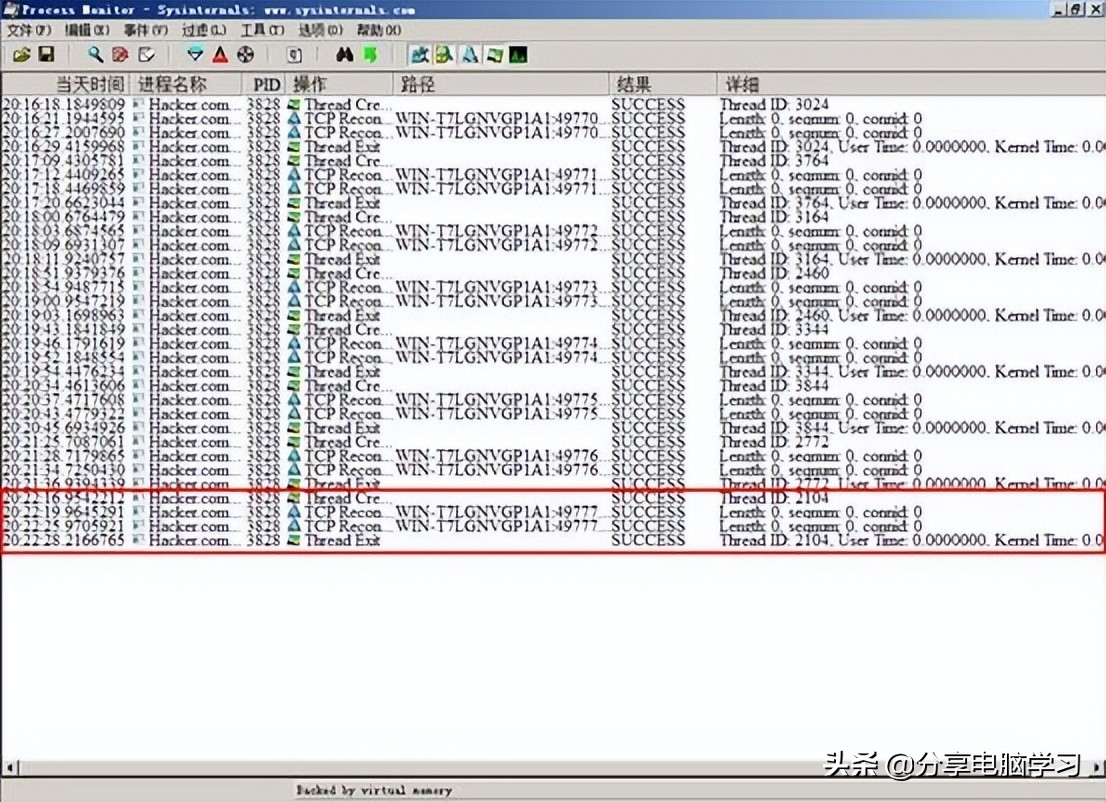

2.4 从上图可以看出,木马运行时,首先开启线程,线程ID为2104,紧接着尝试两次TCP重连接,由本机的随机端口49777到目标机的监听端口8000,两次尝试连接之后退出线程2104,之后继续尝试连接木马客户端。

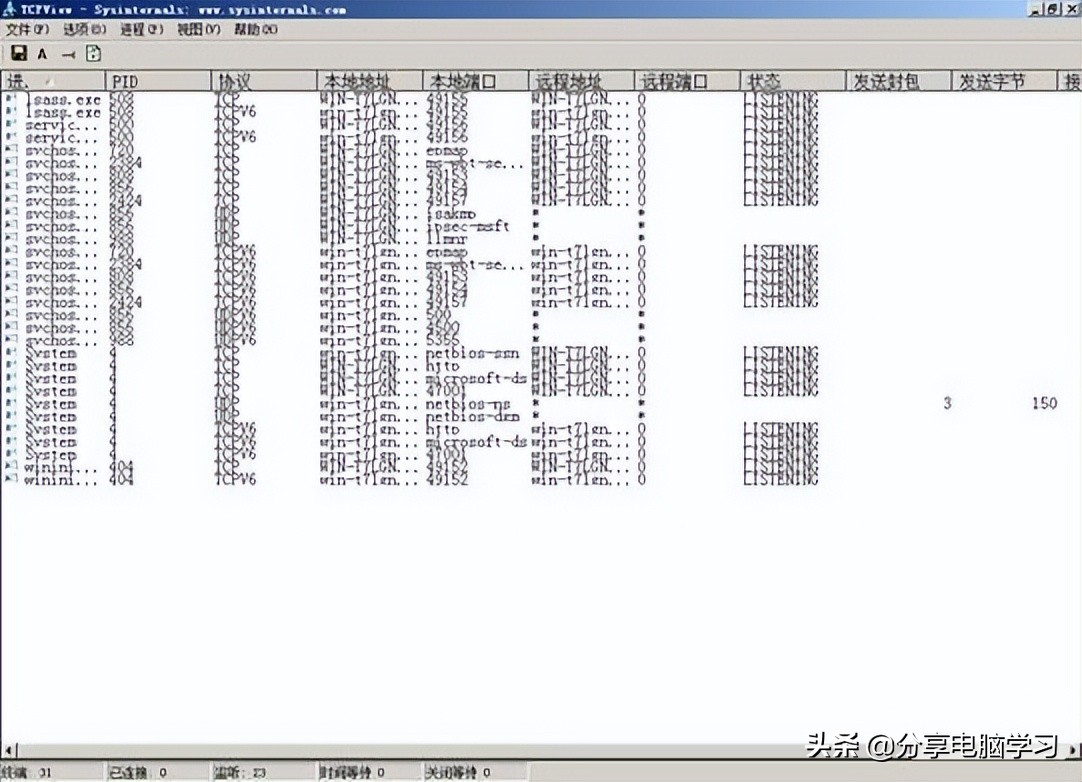

2.5 打开软件“TCPview_CHS.exe”查看系统TCP连接,刚打开时未发现木马程序的连接活动(实验环境为局域网环境,病毒无法实现tcp连接)。如图所示

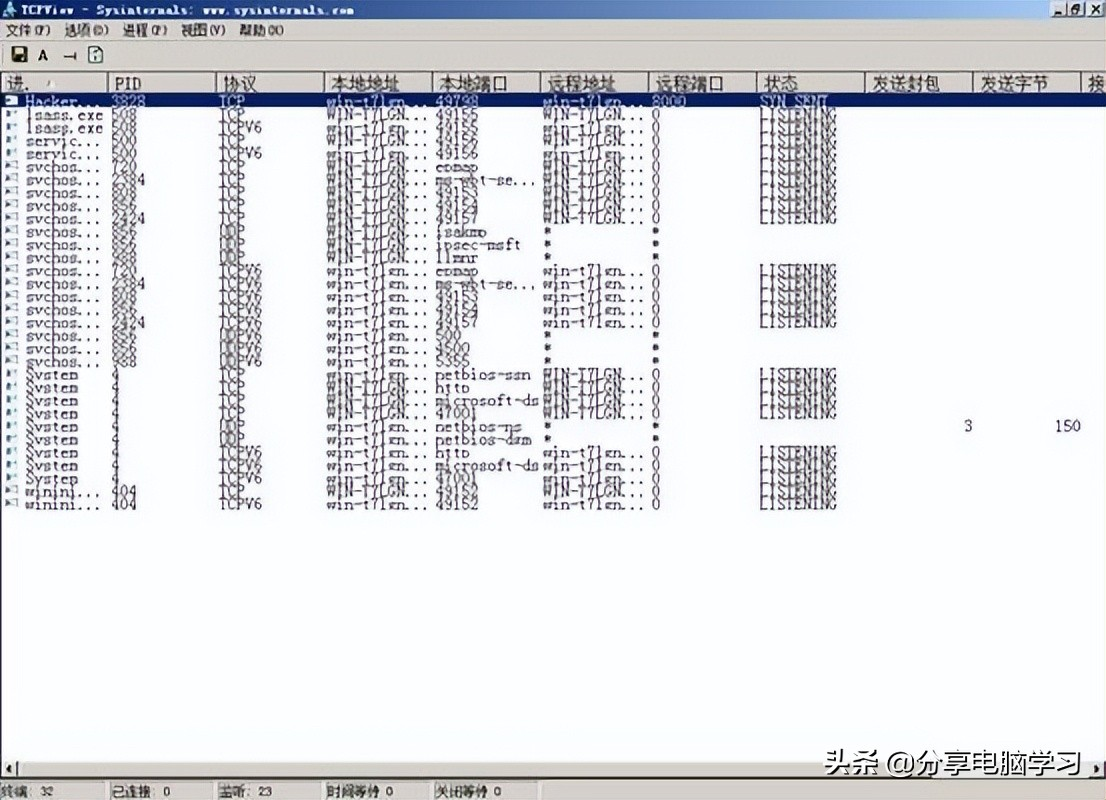

2.6 稍微等待片刻便发现有一个进程名为“hacker.com.cn.exe”的TCP连接进行三次握手操作。如图所示

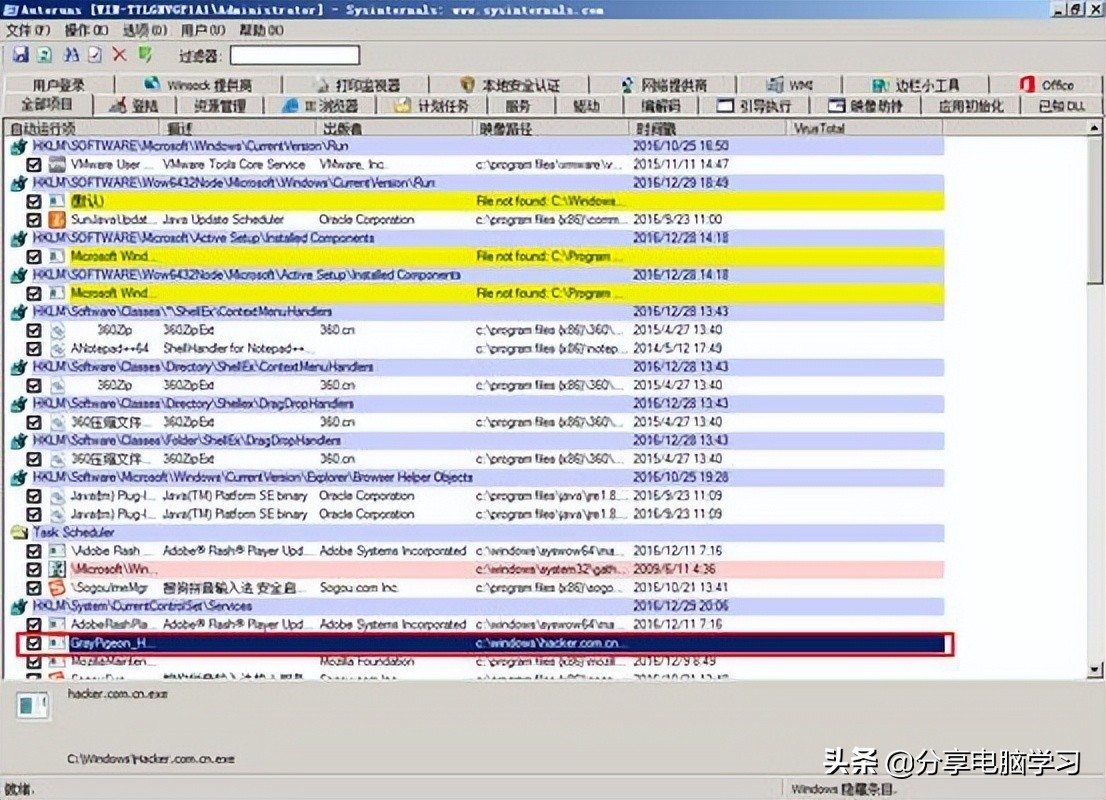

2.7 打开软件“Autoruns”查看启动项,发现多出一个注册表内容。如图所示

微信收款码

微信收款码 支付宝收款码

支付宝收款码